반응형

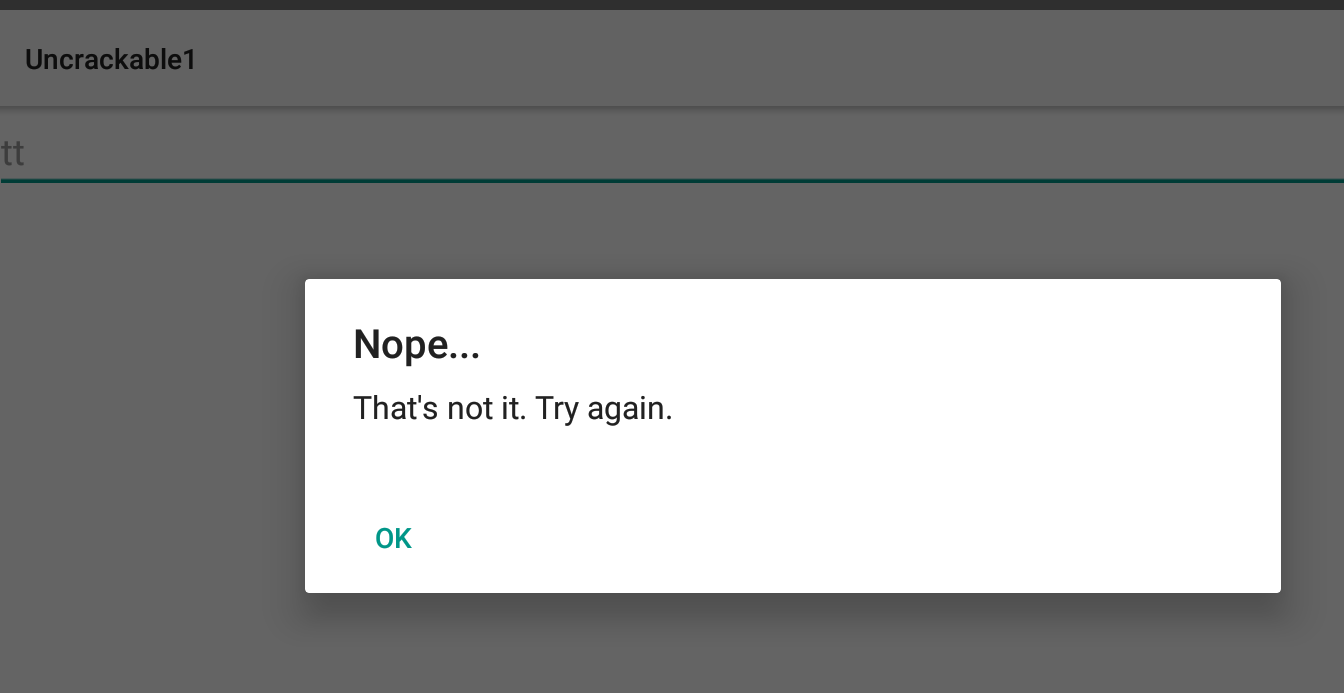

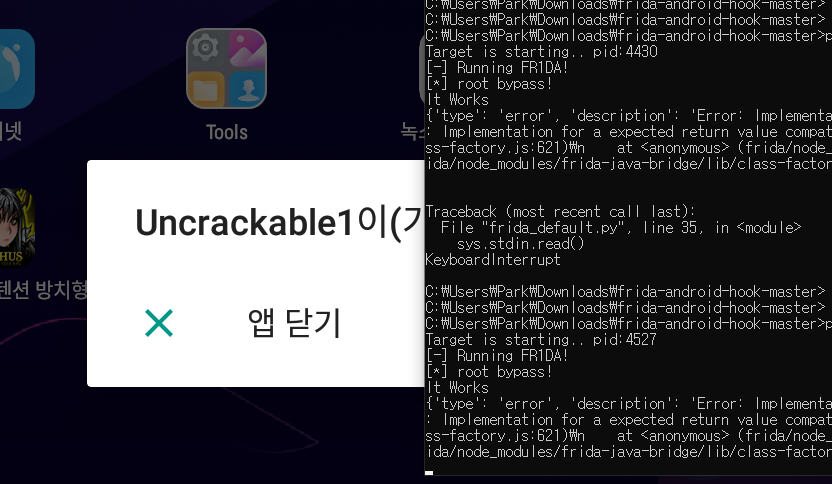

루팅은 우회하였고 이제 다음과 같은 에러가 나온다.

이전에도 적었지만 위 앱은 영어라 편하다.

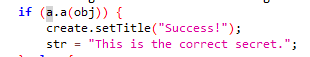

if문에서 success만 띄우면 된다는 것이다.

a를 더블클릭해보자

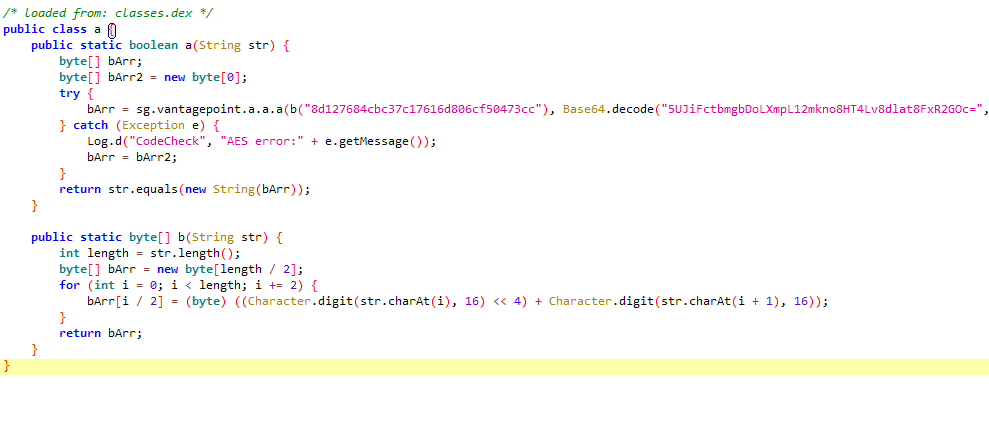

a에 대한 함수들이 나온다. 이때 base64.decode가 보인다. 해보자.

아닌가봉가

누르다보니 세번째 a는 또 들어가진다.

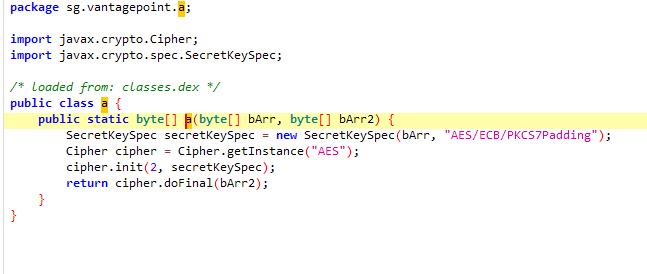

Cipher는 AES로 한다고 되어있다.

그러면 앞 a.a와 달리 뒤 a는 암호화 하는 함수인것이고

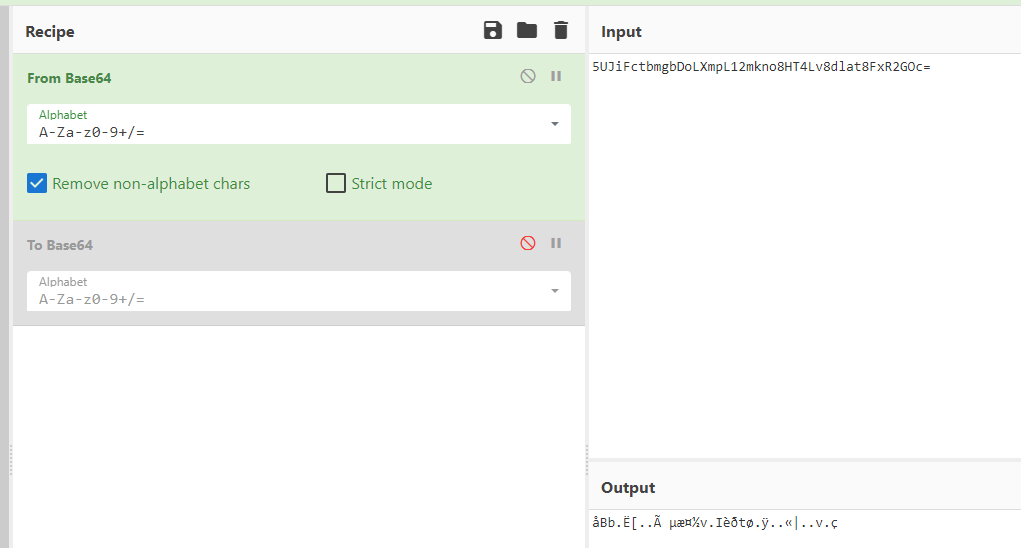

implement로 해당 함수를 바꾸어 암호화를 하지못하게한다.

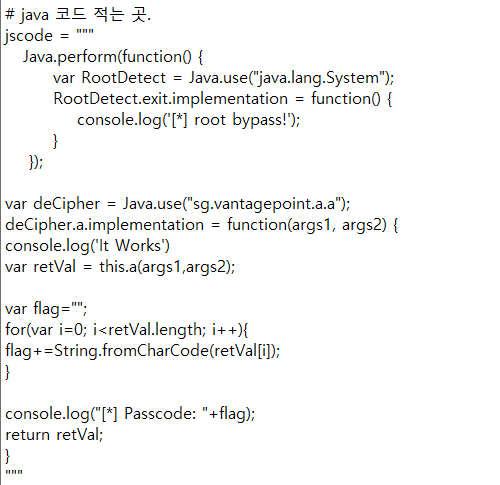

| var deCipher = Java.use("sg.vantagepoint.a.a"); #decipher는 처음 나온 a함수 사용한다. deCipher.a.implementation = function(args1, args2) { #a에 대한 값이 두개이기에 인자 첫 1, base64이후 2 설정 console.log('It Works') } |

일단 돌려보자

일단 로그가 찍히니 뭔가 되긴한다 하지만 그뒤로 터져버린다.

검색창까지는 찾았으나 그런데 Decryption을 못하겠다. 그래서 좀 찾아보았다 다음을 더 추가해야하나보다.

(https://redteam-securitylab.tistory.com/16)

var retVal = this.a(args1,args2);

var flag="";

for(var i=0; i<retVal.length; i++){

flag+=String.fromCharCode(retVal[i]);

}

console.log("[*] Passcode: "+flag);

return retVal;var deCipher = Java.use("sg.vantagepoint.a.a");

deCipher.a.implementation = function(args1, args2) {

console.log('It Works')

var retVal = this.a(args1,args2);

var flag="";

for(var i=0; i<retVal.length; i++){

flag+=String.fromCharCode(retVal[i]);

}

console.log("[*] Passcode: "+flag);

return retVal;

}

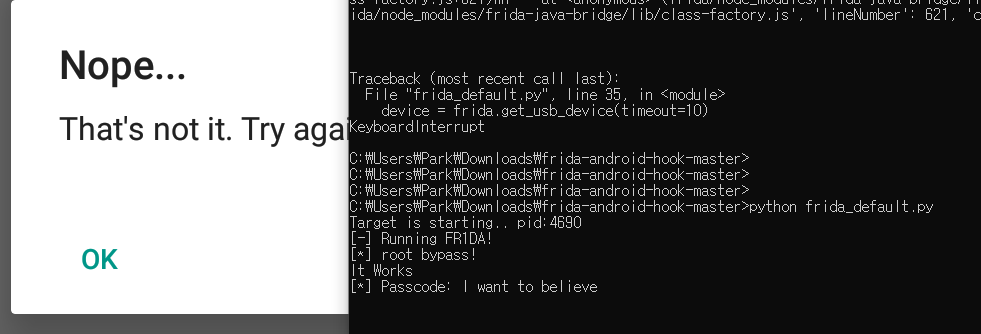

해결되었다. 그럼 이제 분석해서 해석을 해야할때이다.

반응형

'CTF > Frida' 카테고리의 다른 글

| Frida 후킹 #2 수동으로 rooting우회하기(OWASP Level1) (0) | 2022.09.25 |

|---|---|

| Frida 후킹 #1 자동으로 rooting우회하기 (0) | 2022.09.17 |