전 포스팅에서 랜섬웨어가 가고 크리덴셜 스터핑이 뜬다라고 적었는데

이번에는 왠 랜섬웨어? 할 의문에 포스팅을 시작한다.

일단 포스팅을 시작하기전 랜섬웨어라는 것이 정확히 무엇인지 알아야 하지 않을까?

Ransomware란 Ransom(몸값) + softWare(소프트웨어)의 합성어로 사용자가 랜섬웨어를 실행시키면 컴퓨터에서 무단으로 사용자의 파일을 암호화하여 사용하지 못하게 만드는 공격기법으로 워너크라이, 갠드크랩등이 있다.

(출처: 위키피디아)

- 그럼 랜섬웨어는 대체 어떻게 공격이 이루어질까?

1.공격자는 악성 프로그램을 제작 후 유포한다.

공격자는 어떤 방식으로 암호화 할것인지 어떤 파일들(hwp, docs, xlsx,jpeg)를 정하여 그 부분에 대한 악성 파일을 제작한다. 대체적으로 숨기기 위해서 압축파일이나 문서형태의 모습을 띄게 만든다.

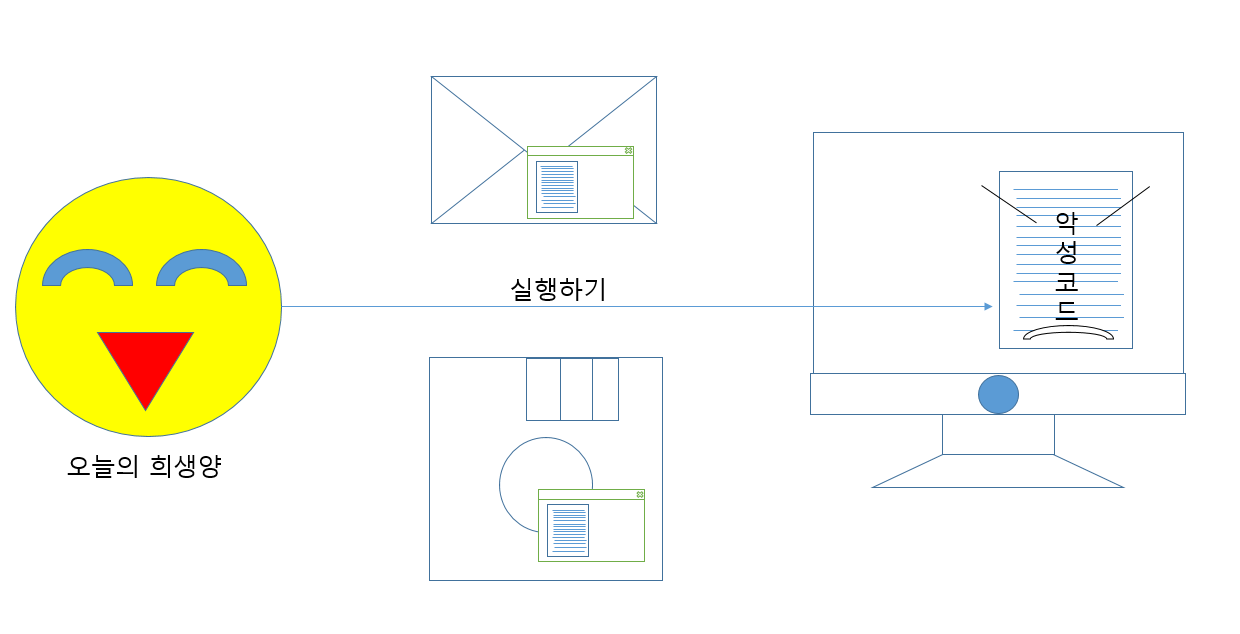

2.어느 희생자 1이 공격자가 만든 프로그램을 실행한다.

희생자가 악성 프로그램을 실행하면 두가지로 나누어진다. 그순간 코드가 실행되어 파일이 암호화 되어 바뀌거나 혹은 시작 프로그램으로 설정하여 컴퓨터가 재실행될때 부팅과정에서 악성코드가 실행되도록 한다.

3.프로그램에 존재하는 CPU가 미친듯이 돌아가며 파일들을 암호화 한다.

4.암호화가 끝나면 랜섬 노트를 만들고 프로그램이 삭제된다.

- 세상에는 악성코드가 많은데 랜섬웨어는 왜 더 위험한가

주로 우리가 많이 쓰는건 안드로이드, IOS(모바일), 윈도우와 맥(PC)이지만 기업체는 UNIX와 LINUX와 같은 여러가지 os를 많이 쓰고 있으며 이들은 각자 여러 구조를 가지며 파일을 관리한다.

하지만 이 랜섬웨어는 스크립트가 돌아갈 수만 있다면 묻지도 따지지도 않고 원하는 확장자가 있으면 무조건 변환하고 본다. (이게 위험한거지) 심지어 jpg 확장자를 암호화하는 프로그램중 일부는 NAS뿐만 아니라 DSLR 속에 존재하는 사진까지도 암호화한다. (일부는 백신 프로그램 우회까지 한다.)

또한 너무 다른것들과 융합이 얼마나 잘되는지 웜과 결합하여 전염성을 보이기도하고, 광고속에도 쉽게 숨으며 zip및 여러 문서 확장자 밑에 숨어 다른 파일인척도 잘한다

물론 악성프로그램의 코드를 리버싱하여 어떤 방식으로 암호화했는지만 찾는다면 쉽게 해결할 수 있겠지만 랜섬웨어는 자기가 할일을 다 마치면 지워진다.

그리고 가장 중요한건 RaaS형 서비스는 누구나 쉽게 구해 쉽게 공격이 가능하다. 유포 또한 토렌트와 같은 곳을 통해 한다면 불특정 다수가 걸리는건 시간문제다!!

(루머중에 랜섬웨어를 걸리면 포맷을 하라고 하지만 악성프로그램은 이미 지워진 상태이기에 포맷을 하지 않아도 된다.)

- 주요 랜섬웨어

AIDS Trojan: 랜섬웨어의 시조격으로 C드라이브에 모든 파일을 암호화하는데 왜 AIDS Trojan이냐?

그당시는 랜섬웨어란 개념도 없었으며 이 악성프로그램은 부팅 횟수를 카운트하여 90번 부팅에 도달하면

그때 파일 암호화 스크립트가 실행된다.(로직밤 개념) 이는 랜섬웨어 초창기 모델로 보여진다.

WinLocker: 2011년에 등장한 WinLocker는 러시아에서 만들어진 Trojan으로 암호화를 사용하지않고 대신에 음란물 사진을 이용하여 시스템 자체 접근을 차단시키도록 만들며 잠금해제 코드를 파는 방식의 악성프로그램이다.

최초의 랜섬웨어 붐을 일으킨 CryptoLocker

- 2013년 발생한 랜섬웨어로 랜섬웨어의 대중화(?)를 이룩한 브랜드(?)이다. 이메일 및 플래시 취약점을 이용해 광고속에 코드를 숨겨 Drive by Download방식으로 감염시켰다. 암호화 방식은 2048비트의 RSA 공개키 방식이며 공개키를 이용해 암호화하고 크립토서버의 개인키로 복호화 할 수 있기에 복호화는 해커에게 돈(인질비)을 주는 방법 말고는 없다. 인질비는 가상화폐 비트코인을 통해 돈을 갈취한다.

윈도우 취약점을 이용한 WannaCry & Petya:

- 페티아의 경우 2016년에 처음 발생한 랜섬웨어로 윈도우 운영체제에서 마스터 부트 레코드를 감염시켜 파일 시스템 자체를 암호화하고 윈도우가 부팅되지 않는 방식으로 CryptoLocker와 비슷하게 이메일 첨부파일을 통해서 공격을 진행한다. 다른 랜섬웨어는 파일만을 암호화하여 암호화된 파일을 제외한 컴퓨터 사용에는 문제가 없다면 페티아의 경우에는 운영체제 자체가 부팅되지 않는 특징이 있다.

- 2017년에 등장한 랜섬웨어로 윈도우 파일 공유에 사용되는SMB 원격 코드의 취약점을 악용하여 감염시킨다. 위 CryptoLocker의 경우에는 사용자가 행위(이메일 첨부파일 오픈, 광고클릭)가 필요한 것에 반해 WannaCry는 윈도우 사용자라면 접속만으로도 감염을 시켰다(그덕에 윈도우는 아주 오래전 보안 업데이트 서비스를 종료했던 윈도우 XP에 대한 업데이트(MS17-010)까지 지원했다. 하지만 *킬스위치*가 존재했는데 사용자가 URL에 접속하여 감염시키지만 해당 URL은 공식적으로 등록되어 있지 않기 때문에 해당 도메인을 구입하여 등록하면 랜섬웨어가 더이상 퍼지지 못한다.(여담으로 해당 URL을 구매해서 트래픽 분석하면 굉장히 많은 트래픽을 확인할 수 있다고 한다. 즉 무차별 공격이 불특정 다수에게 많이 이루어진다.)

*킬 스위치*: 해당 동작을 긴급하게 멈추는 버튼

서비스형 랜섬웨어 Cerber & GandCrab:

- Cerber는 첫 RaaS(Ransomeware as a Service)로써 가장 큰 특징은 감염시 랜섬 노트가 음성으로 감염 사실을 알려준다는 것이다.(a.k.a 말하는 랜섬웨어) 개발자들이 개발을 하면 랜섬웨어 모듈을 *다크웹*에서 판매하고 이를 구매한 사용자가 메일, P2P, 애드웨어등을 통해 감염시킨다.(점조직이야 뭐야)

케르베르의 경우 암호화 체계가 복잡해 그당시 컴퓨터 그대로가 아니면 복호화키가 있더라도 일부만 복호화가 불가능하기에 포기해야한다. (개발자가 현재는 더이상의 개발은 종료)

- GandCrab은 2018년에 러시아 해커 조직이 만든 랜섬웨어로 RaaS란 무엇인가라고 할정도로 체계적인 랜섬웨어로서 개발자와 유포자 그룹이 분리되어 체계적으로 공격하는 그룹으로 개발자가 개발을 한 갠드크랩을 크게 3 그룹(SpiderCrab, PeaCrab, SpringCrab)에서 유포한다. 이들 모두 이메일을 통해 유포하며 압축파일 아래 랜섬웨어 파일을 숨겨 들어온다.

-요즘 랜섬웨어가 왜 더 위험한가

이전 랜섬웨어는 정말 무작위로 보내며 개인, 기관 그 누구든지 돈을 요구했다. 그러기에 뭔가 의심쩍은 메일도 많았기에 읽어보는 사람도 적었고 개인의 경우 몇백만원을 내며 데이터를 복구하려는 사람이 적었기에 포맷으로 해결했다. 즉 그만큼 안타(?)칠 확률 적어서 효율성(?)이 굉장히 낮았다면 지금의 랜섬웨어는 표적형으로 정말 랜섬웨어에 걸린다면 데이터 복구를 위해 돈을 사용할 것처럼 보이는 표적에 맞추어 선택과 집중(?)의 공격을 하고 있다.

실제로 예시를 보면 애틀란타는 공격자가 요구한 금액(5만달라)에 52배인 260만달라를 시스템 복구 비용으로 들였으며

볼티모어는 공격자들이 요구한 금액(7.5만달라)에 240배인 1800만 달라를 사용해 시스템을 복구하였다.(출처 보안뉴스)

즉 기업과 같이 중요 데이터를 가지고 있어 포기할 수 없는 단체를 표적으로 공격하며 몇십배 몇백배의 복구비용과 인질비용중 후자를 택할 수 밖에 없도록 합리적(?) 가격을 통해 공격을 진행한다.

-걸리면 어떻게 해야한가

1. 당연하게도 한국에서 일단 KISA에 연락을 통해 최대한의 지원 받을 수 있는 것들을 확인한다.

2. 낮은 확률이겠지만 전세계적으로 랜섬웨어 대응 팀인 NMR(NoMoreRansomware)와 Rancert에 접속하여 복호화 툴이 있는지 확인한다.

3. 언제까지 백업을 했고 얼마만큼 데이터를 살릴 수 있는지 확인한다. 살릴 수 있는 데이터가 많을 수록 다행인거지만 적을 수록 암담해지고 인질비를 낼 확률도 높아지겠지.

-마무리를 하며

1과 0으로만 이루어진 데이터지만 분명 누군가에게 아주 값비싼 데이터가 존재할 수 있고 누군가에게 잊지못할 추억이 있을 수 있다. 평소 백업을 철저히 하며 출처가 불분명한 데이터를 실행하지 않고 정품만 사용하고 최신 보안 업데이트를 철저히 한다면 랜섬웨어 따위에 걸릴일 없겠지만 그 불편하고 힘든 보안수칙을 완벽하게 해낼 사람이 누가 있겠는가 분명 허점이 누구나에게 존재하고 그틈을 비집고 분명 랜섬웨어는 누군가에 컴퓨터에 접속하여 데이터를 망칠 것이다. 물론 인질비를 내면 안되지만 그 안에 진정 소중한 데이터가 있어 복구하고 싶어도 말도안되는 복구비용과의 인질비중 고민이 될 수 밖에 없으며 그 누가 인질비를 낸다해서 욕할 수 있겠는가. 하지만 분명 백업에 습관화하고 조그마한 신경만 쓴다면 확실히 랜섬웨어의 위협속에서도 슬기로운 대처가 가능할 것이다.

'IT > ISSUE' 카테고리의 다른 글

| 매직넘버를 이용한 파일 확장자 우회 #1 (0) | 2019.11.21 |

|---|---|

| 안전해야할 백신에 취약점이? Avast XSS 취약점 (0) | 2019.11.19 |

| 디스코드때문에 내 컴퓨터에 해커가? CDN 취약점 (3) | 2019.11.04 |

| Linux su(switchuser)do 취약점 고찰 (0) | 2019.10.29 |

| 당신의 정보가 위험하다 '크리덴셜 스터핑' (0) | 2019.10.13 |